Задача: узнать пароль админа, зная хеш и соль (а для шестерки только хеш).

Значит скачал я программу PasswordsPro отсюда.

Drupal 7

Забил хеш и соль.

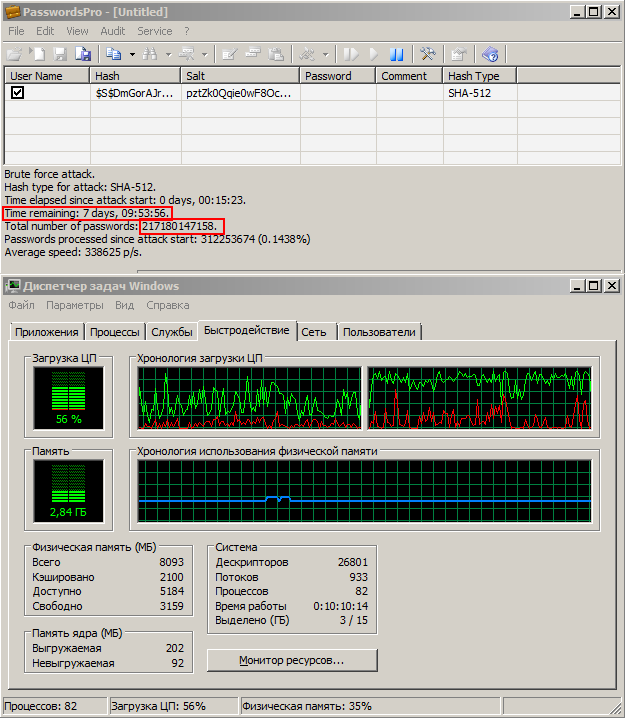

И программа мне пишет что типа будет перебирать пароли еще 7 дней и 10 часов

Общее количество комбинаций 217 180 147 158

Это получается 217 миллиардов?

Скорость перебора 340 000 паролей в секунду (Core 2 Duo, встроенная видеокарта)

Все это я делаю исключительно для расширения кругозора

UPD

Но не тут-то было. Это был обычный SHA-512. А если брутить в режиме SHA-512 (drupal), то скорость перебора падает на порядки (до 10 паролей в секунду) и он показывает что до завершения осталось больше чем 10 000 дней (27 лет). При этом нужно учесть что это максимальное значение которое может вывести программа в днях, поэтому реальная цифра может быть несколько больше.

Но все равно, было интересно попробовать.

Drupal 6

Попробовал ради интереса брутнуть хеш пароля в друпал 6.

Насколько я понимаю там MD5, но какой именно из них, я не понял. Поставил просто MD5.

Время уже совсем другое (12 часов) и количество переборов в секунду очень даже высокое.

На скриншоте видны не все варианты MD5, есть еще которые не влезли.

Так что подобрать пароль при наличие хеша к друпал 6 уже вполне реально.

Кто там говорил что нужно оставаться на шестерке? Привет им!

UPD

Брутфорс продолжается, через 12 часов я сообщу, удалось-ли этой программе вычислить хешированный пароль к друпал 6.

Комментарии

Эээ... а хеш злоумышленник откуда возьмет?

безумству храбрых поём мы песню (с)

типа, подписался

любопытно

Феерично.

А по сути, Вам показало время только на перебор по словарю. Иначе говоря на сравнение со словарем наиболее распространенных паролей.

Поставьте полный брутфорс и прозрейте.

Если я ничего не забыл то на полный перебор 8 символьного пароля у вас уйдет порядка 10 лет.

Можно ведь докрутить, если нужно

Автор, держи нас в курсе.

Фееричный бред))

Электричество подешевело?

Автор, а как ты будешь брутить схему

HMAC_SHA256(SECRET_KEY, RAW_PASS),

где SECRET_KEY -- секретный ключ, зашитый в коде, уникальный для данного проекта и тебе не известный?

Тоже подпишусь на успехи взлома.

Целевой взлом может и не пройти, но сайтов на Друпале с не сложными админскими правами думаю хватает.

Так что перебор и по словарю вполне себе подходит

Да никак!

Зачем мне это надо?

У меня был дамп, я хотел узнать текущий пароль не меняя его, вот и все. Понял что для семерки это делать не целесообразно, и насчет шестерки сделал некоторые выводы. В общем-то ничего особенного. Ничего никому доказывать, а уж тем более понтоваться - не собирался.

Писал коммент к другому посту насчет восстановления пароля, но написал много, да еще с картинками поэтому оформил как пост. Хотя по сути весь пост это как-бы коммент.

PS

программа показывает что до завершения брута md5 осталось 4 часа. Ждемс.

Есть более быстрые способы получения пароля. Особенно если есть дамп.

Какие?

Я гуглил, но ничего другого не нашел

Современное железо рядового пользователя пока слабо для бутфорса

А если пароль из 24 символов, к примеру я ставлю такии. То и MD5 будет подбираться будет годами.

Так что пока брутфорс не вызывает опасений

Бред какой..недавно видел способ взлома Drupal....получилось применить этот способ даже на своём сайте))

хакать чужие минут 30 пробовал,потом надоело..

озвучите?

или так... влужупук?

Наверно хомячковое видео Швеца

Через создание ноды или комментарий воровался идентификатор сессии админа.

Chyvakoff, это если php фильтр включен для юзера? или как еще?

Можно хакнуть при неправльно настроенном Full html и даже Filtered html.Если разрешен php-тут и говорить нечего..выкачать базу и сайт дело техники.

А правильно — это как?

Пошла тема взлома. Меня эта тема тоже интересует, но скорее в ракурсе защиты своих сайтов. Так что там про взлом через Full HTML? Я так понимаю что речь идет прежде всего о тэге

<script>. И еще Швец говорил вроде что в шестерке защита через взлом с помощью этого тэга была гораздо слабее чем в семерке.Что там защищать? Выдрать куку? так это в отладчике браузера можно одной стройкой сделать Свою конечно, но если постараться то и чужую.

Свою конечно, но если постараться то и чужую.

Вот чит с логаутом на аргументе картинки — вот это прикольно.

Товарищи, мой брутфорс md5 потерпел полный фейл.

Программа после 12 часов перебора радостно сообщила что брутфорс окончен, но "найденных паролей" по прежнему осталось 0. Возможно я не угадал с типом MD5, т.к. там их в программе 43. Потяно что некоторые явно указаны что это для Wordpress, это для phpBB, но выбор все равно остается очень большим.

Чтобы сломать - нужно точно знать алгоритм кодирования (может это не простой одиночный MD5 как я указал) - нужно копать исходники друпала шестого. Возможно там примеси, или комбинации в несколько проходов.

Но т.к. я не ставил цель бицца до победы, поэтому эксперимент считаю законченным.

В д6 самый обычный php-шный md5.

Т.е. цепляет дополнительно какой-нибудь лоховский алгоритм цезаря и развлекаемся над попытками сломать?

Признаться, я разок облажался - закрыл крышку ноута во время брутфорса (по привычке) и комп заснул. После просыпания, однако программа ни разу не заругалась и спокойно продолжила брутфорс. Не знаю, могло-ли как-то повлиять.

Но мне кажется наиболее вероятным, что тип я указал неправильный. Возможно MD5 (unix) подходит лучше.

Даже обычных MD5 в этой программе несколько штук:

MD5

MD5 (unix)

MD5 (wordpress) - чем отличается от обычного?

MD5 (phpBB) - тоже

MD5 (custom) - что это?

И все они вроде как обычные.

Когда выбираешь MD5 (custom) - никаких доп параметров не пояляется. Тогда в чем-же проявляется его кастомность?

Я уже не стану конечно лезть в исходники вордпресса или форума, но факт остается.

Хэш для d6 по таблицам пробовали пробивать?

http://habrahabr.ru/blogs/crypto/137316/

.

А вот: http://www.drupal.ru/node/51703#comment-280867

+